WEBRTC VPN -Sicherheitstest

WEBRTC -Lecketest

Contents

- 1 WEBRTC -Lecketest

- 1.1 WEBRTC -Lecketest

- 1.2 Was ist ein Webrtc -Leck und warum passiert es??

- 1.3 So testen Sie auf Webrtc -Lecks

- 1.4 Webrtc -Leck verhindern die Funktion

- 1.5 Verhindern von Browser -Lecks durch Deaktivieren von Webrtc

- 1.6 Andere Arten von Privatsphäre und Lecks

- 1.7 Holen Sie sich VPN unbegrenzt und verhindern Sie WEBRTC -Lecks!

- 1.8 WEBRTC -Lecketest

- 1.9 Was ist Webrtc -Leck?

- 1.10 So verwenden Sie den WEBRTC -Leckauschecker?

- 1.11 5 Schritte zum Testen von WEBRTC -Leck (mit und ohne VPN)

- 1.12 Was ist webrtc und wie funktioniert es??

- 1.13 Wie schützt Purevpn Sie vor WEBRTC -Lecks??

- 1.14 Ist webrtc sicher?

- 1.15 WEBRTC -Lecks: Eine vollständige Anleitung

- 1.16 Webrtc leckt

- 1.17 Was ist webrtc?

- 1.18 Das Problem mit Webrtc

- 1.19 So überprüfen Sie nach WEBRTC -Lecks

- 1.20 So blockieren Sie WEBRTC -Lecks

- 1.21 So deaktivieren Sie WEBRTC

- 1.22 Was ist mit Geräte -IDs??

- 1.23 Rekapitulieren

- 1.24 FAQs

Wenn das Leckprüfwerkzeug Ihre tatsächliche öffentliche IP an zeigt, auch wenn Sie ein VPN verwenden, bedeutet dies, dass Ihre echte IP ausgesetzt ist.

WEBRTC -Lecketest

Genießen Sie private, anonyme und gesicherte Web -Surfen frei von Webrtc -Lecks!

- Warum lecks weBRTC (Web-Echtzeitkommunikation) passieren

- Wie unser WebRTC -Leak -Test Ihren Browser auf Schwachstellen überprüft

- So verhindern Sie solche Lecks mit VPN unbegrenzt oder durch Deaktivieren von WebRTC in Ihrem Browser!

Was ist ein Webrtc -Leck und warum passiert es??

Beliebte Webbrowser wie Firefox, Google Chrome, Safari und Opera verwenden eine Open-Source-Technologie namens WEBRTC. Mit diesem Tool können sie Peer-to-Peer-Verbindungen mit Websites in Echtzeit herstellen. Mit WEBRTC kann Ihr Browser Informationen mit Websites weiter und zurück kommunizieren, ohne zusätzliche Plug-Ins oder Software herunterzuladen.

Dazu stellt WebRTC spezielle Browser-Web-Kommunikationskanäle zwischen Ihnen und anderen Online-Empfängern fest. Zum Beispiel, damit Sie Video -Feeds austauschen und Audio mit anderen Teilnehmern live. Diese Kommunikationskanäle tauschen Informationen mit der Website aus, die Sie besuchen. Abgesehen von anderen Datenarten senden sie auch Ihre IP -Adresse.

Hier liegt das Problem mit Webrtc. In einigen Fällen können diese Kommunikationskanäle den verschlüsselten Tunnel umgehen, den Ihr VPN erstellt, um Ihre Daten zu sichern. In diesem Fall können Websites, Dienste und Netzwerke, die Sie besuchen, auch mit einem VPN auf Ihre wahre IP -Adresse zugreifen. In diesem Fall wird es als “Webrtc -Leck” bezeichnet, das bezeichnet wird.

Wie Sie sich vorstellen können, ist ein WebRTC -Leck ein großes Sicherheitsrisiko. Das Aufdecken Ihrer echten IP -Adresse kann zu allen möglichen unerwünschten Konsequenzen für Sie führen – bis hin zur Gefährdung Ihrer Privatsphäre und zur Deanonymisierung. Und da “es kein Fehler ist, ist es eine Funktion”, wird diese Sicherheitsanfälligkeit niemals repariert. Daher liegt es an Ihnen, sich selbst zu schützen und WebRTC -Lecks zu verhindern.

So testen Sie auf Webrtc -Lecks

Sie können Ihren Browser problemlos auf webtc -Lecks überprüfen:

- Starten Sie unseren WebRTC -Lecketest, indem Sie oben auf die große blaue Schaltfläche klicken

- Überprüf den Webrtc Abschnitt des Testberichts

- Wenn Sie die Nachricht erhalten Webrtc ist deaktiviert Dann sind Sie in Sicherheit – weBRTC leckt Ihre IP nicht

- Zu doppelprüfer:

- Starten Sie VPN Unlimited und stellen Sie eine Verbindung zu einem VPN -Server her

- Laden Sie diesen WebRTC -Lecktest neu und führen Sie den Test erneut aus

- Besuche die IP Und Land Abschnitte des Berichts – Dort sollten Sie Ergebnisse sehen, die dem VPN -Server entsprechen, mit dem Sie verbunden sind. Wenn dies nicht der Fall ist und Sie Ihre echte IP -Adresse und Ihren realen Standort sehen, kontaktieren Sie uns und melden Sie dieses Problem.

VPN Unlimited ist auch als Teil der erhältlich MonodeFense®. Sicherheitsbündel.

Webrtc -Leck verhindern die Funktion

Die Verwendung einer VPN Unlimited Browser -Erweiterung ist der einfachste Weg, um WEBRTC -Lecks zu verhindern. Es hat eine spezielle Funktion genannt Webrtc -Leck verhindern – Versuchen Sie mal, was es tut! VPN Unlimited blockiert unerwünschte WebRTC -IP -Lecks und behält Ihre Privatsphäre und Anonymität intakt. Hier erfahren Sie, wie Sie es aktivieren können:

- Installieren Sie die VPN Unlimited -Erweiterung in Ihrem Browser und starten Sie sie

- Erstellen Sie eine neue KeepSoLID

- Sie erhalten automatisch 7 Tage kostenloses Abonnement, wenn Sie zum ersten Mal VPN Unlimited sind. Alternativ lesen Sie die Abonnementoptionen

- Öffnen Sie die Einstellungen, wenn Sie sich angemeldet haben, indem Sie auf die Schaltfläche in der oberen linken Ecke klicken

- Schalten Sie das WEBRTC -Leck verhindern, das die Funktion verhindern

Verhindern von Browser -Lecks durch Deaktivieren von Webrtc

Eine andere Möglichkeit, WEBRTC -Lecks zu verhindern, besteht darin, die Technologie in Ihrem Browser insgesamt zu deaktivieren. Seien Sie jedoch informiert, diese Option ist für die meisten Benutzer definitiv weniger vorzuziehen, da sie technisch komplizierter ist. Außerdem erlauben dies nicht alle OS – beispielsweise in einigen Browsern, nur möglich, WebRTC in Desktop -Versionen zu deaktivieren. Weitere Informationen finden Sie in Ihren Browserhandbüchern.

DeBrtc -Lecks auf Firefox deaktivieren

Firefox ist wahrscheinlich am einfachsten in Bezug auf die Deaktivierung von webrtc-es ermöglicht dies, dies außerhalb des Boxs zu tun. Es ist jedoch schwierig zu finden, es sei denn, Sie wissen, wo Sie suchen müssen:

- Geben Sie in der Browserleiste “über: config” ein und drücken Sie die Eingabetaste

- Klicken Sie auf einem Warnwarnbildschirm für Garantie Das Risiko akzeptieren und fortfahren

- Klicken Zeige alles

- Geben Sie in der langen Liste der Ihnen vorgelegten Einstellungen „Medien ein.Peerconnection.aktiviert “in die Suchleiste oben

- Drücken Sie die Umschalten Taste rechts von der Präferenz, um den Wert auf false zu ändern

Dies sollte WEBRTC in Ihrem Firefox -Browser deaktivieren. Beachten Sie, dass derzeit derzeit Websites deaktiviert werden, die WEBRTC verwenden.

DeBrtc -Lecks auf Safari deaktivieren

Es ist etwas schwieriger, WEBRTC auf Safari zu deaktivieren als auf Firefox. Safari hat diese Technologie erst kürzlich implementiert, sodass Apple sie testen möchte, dass sie sie testen und nur Entwickler in der Lage sein, mit ihr herumzuspielen. Es ist jedoch immer noch machbar:

- Starten Sie Safari und klicken Sie auf die Safari Knopf in der oberen linken Ecke

- Wählen Sie im Dropdown-Menü aus Vorlieben

- Drücke den Fortschrittlich Registerkarte und überprüfen Das Menü für die Entwicklung des Menüs des Menüs Barbox.

- Drücke den Entwickeln Registerkarte und wählen Experimentelle Merkmale

- Scrollen Sie nach unten und deaktivieren Sie WEBRTC MDNS ICIDIDIDATEN

Das ist es! Ihre Safari ist jetzt frei von Webrtc -Lecks. Beachten Sie jedoch, dass die Deaktivierung von WEBRTC in Ihrem Browser möglicherweise verhindern, dass Dienste, die auf dieser Technologie basieren.

DeBrtc -Lecks auf Chrom deaktivieren

Jetzt hat Chrome wohl den schwierigsten Prozess der Deaktivierung von Webrtc. Wenn Sie also kein Entwickler sind, empfehlen wir Ihnen dringend, die VPN Unlimited Browser -Erweiterung zu verwenden, anstatt zu versuchen, WEBRTC manuell zu deaktivieren. Es ist einfach zu einfach, etwas falsch zu machen, was zu einer Fehlfunktion Ihres Chrom -Browsers führt.

Andere Arten von Privatsphäre und Lecks

IP -Überprüfung

Jedes mit dem Internet verbundene Gerät verfügt über eine eindeutige Nummer – IP -Adresse – zugewiesen von Internetdienstanbietern oder privaten Netzwerkadministratoren. IP steht für das Internet -Protokoll, und funktional ähnelt es Ihrer physischen Adresse. Eine IP -Adresse identifiziert Sie und ermöglicht es Ihnen, Verbindungen im Netzwerk mit Ihren Geräten herzustellen.

Das Problem ist, wenn ein IP -Leck auftritt, kann es einige ziemlich empfindliche Informationen über Sie für unbefugte Dritte zeigen. Sie lernen Ihren physischen Standort, Ihre Postleitzahl, ISP usw. Wenn Sie dies mit anderen Daten kombinieren, die sie sammeln, können Hacker viel über Ihre Identität, Aktivitäten, Gewohnheiten usw. aufdecken. Aus diesem Grund wenden sich von Sicherheit konzerne Benutzer an VPN Unlimited, um ihre IP-Adressen zu verbergen.

Trotzdem besser sicher als sorry – einige IP -Lecks können auch bei einem VPN eintreten. Sie müssen sich ihrer bewusst bleiben und wissen, wie Sie IP -Lecks vorbeugen können. Und der erste logische Schritt dazu besteht darin, auf IP -Lecks zu überprüfen.

DNS -Lecketest

Domainnamensystem, a.k.A. DNS ist eine Technologie, die Domain -Namen von Websites in IP -Adressen verwandelt, sodass Ihr Browser weiß, wo Sie Ihre Abfragen lenken sollen. Es erreicht einen DNS -Server und gibt die IP -Adresse einer von Ihnen angeforderten Website zurück. Ohne ein VPN sendet Ihr Browser DNS -Anfragen direkt an DNS -Server Ihres ISP, sodass das letzte (zusammen mit jedem, der sich auf Ihrem Verkehr schnüffelt), um zu sehen, welche Websites Sie besuchen.

Dieses DNS -Leck kann mit einem VPN verhindert werden. Unter bestimmten Umständen kann Ihr Browser jedoch DNS -Anfragen zur Umgehung des unbegrenzten verschlüsselten VPN -Tunnels senden. In solchen Fällen kann unser VPN Ihre DNS -Abfragen nicht schützen, was zu einem DNS -Leck führt.

Nehmen Sie an diesem DNS -Lecketest teil und prüfen Sie, ob Ihre DNS -Abfragen online sichtbar sind.

Holen Sie sich VPN unbegrenzt und verhindern Sie WEBRTC -Lecks!

Genießen Sie private, anonyme und gesicherte Web -Surfen frei von Webrtc -Lecks!

WEBRTC -Lecketest

Ihr Browser setzt diese IPs Websites aus, die Sie besuchen:

Keine Daten verfügbar.

Ihr Browser unterstützt weder webrtc oder weBRTC ist deaktiviert.

| IP ADRESSE | TYP | STATUS |

|---|

- WEBRTC -Lecketest

- DNS -Lecketest

- IPv6 -Lecketest

- Was ist meine IP

Was ist Webrtc -Leck?

WEBRTC ist eine dieser grundlegenden Technologien, mit denen Sie Peer-to-Peer-Funktionen auf Ihren Browsern ausführen können. Es ist das, was Sie ermöglicht, Video -Chating, Audioanrufe und mehr auszuführen.

Grundsätzlich verwendet die Technologie das Protokoll von Stun (Session Transversal Utilities for NAT), das letztendlich auf Ihrer öffentlichen IP angewiesen ist, um die Peer-to-Peer-Verbindung herzustellen.

Das Stun-Protokoll, kombiniert mit einer webrtc-Sicherheitsanfälligkeit in einigen Browsern, setzt Ihre externe (öffentliche) IP.

Verwenden Sie unser WEBRTC -Lecketest -Tool, um herauszufinden, ob Ihre echte IP freigelegt ist oder nicht.

So verwenden Sie den WEBRTC -Leckauschecker?

Wie der Name schon sagt, wurde das Tool erstellt, mit dem Benutzer potenzielle IP -Lecks erkennen können. Darüber hinaus ist das Tool ziemlich einfach zu bedienen.

Sie werden zwei IP -Adressen bemerken, wenn Sie das Tool verwenden: öffentliche IP und lokale IP.

Beachten Sie, dass die öffentliche IP -Adresse von Ihrem ISP zugewiesen wird und die lokale IP im lokalen Netzwerk verwendet wird, da der Router es zuweist. Wie auch immer, es ist die öffentliche IP -Adresse, über die Sie sich Sorgen machen sollten, wenn Sie das WEBRTC -Lecketest -Tool verwenden.

Öffentliche IPs können als Ihre virtuelle Identität im Internet angesehen werden. Es ist dieselbe IP, die sich als nützlich erweist, wenn es darum geht, viele sensible Details zum Benutzer zu extrahieren. Zum Beispiel kann mit öffentlicher IP verwendet werden, um den genauen Speicherort des Benutzers zu verfolgen.

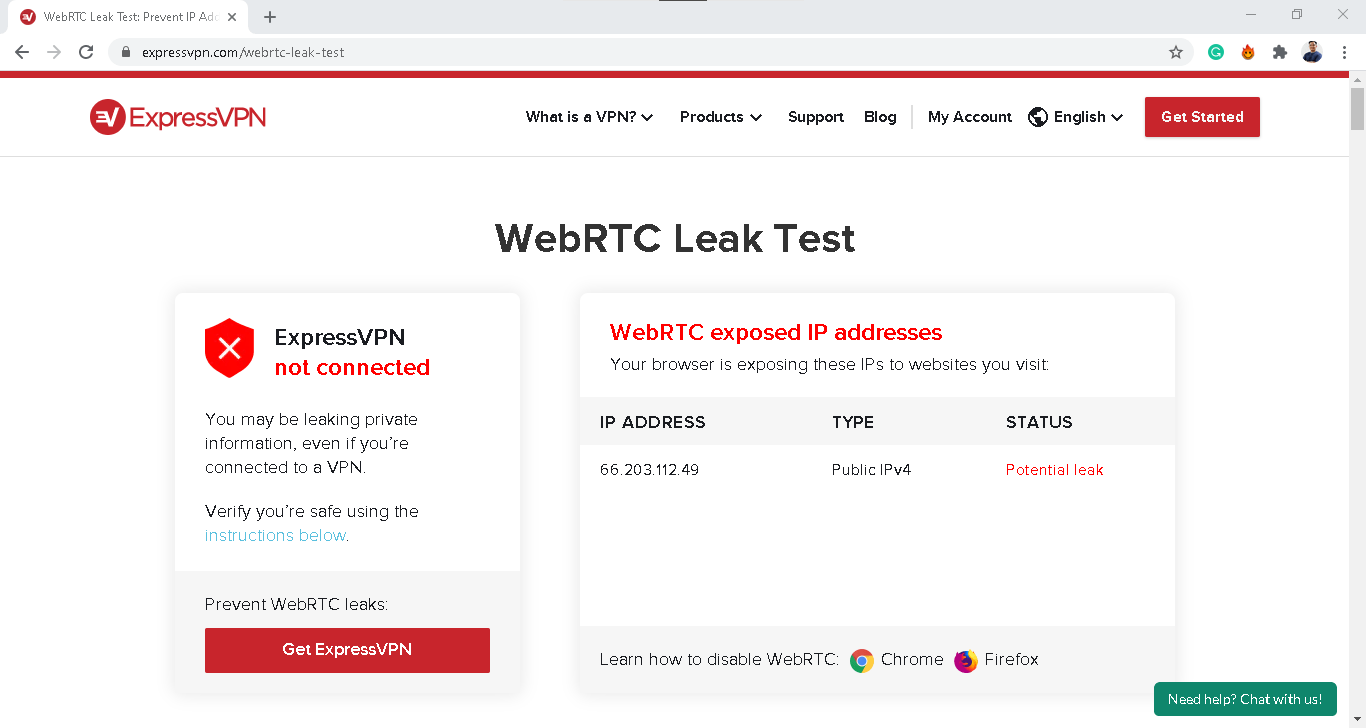

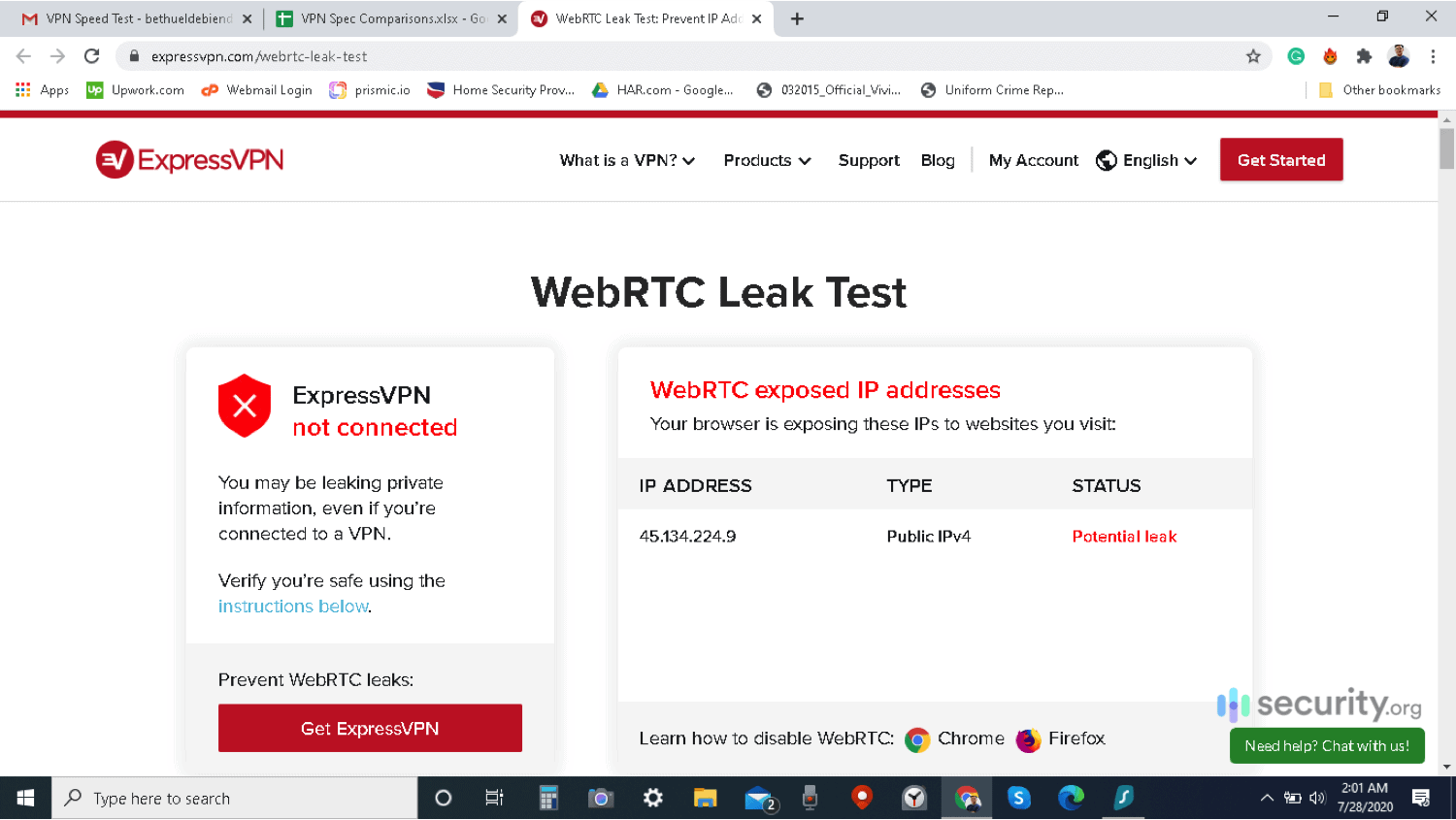

Wenn das Leckprüfwerkzeug Ihre tatsächliche öffentliche IP an zeigt, auch wenn Sie ein VPN verwenden, bedeutet dies, dass Ihre echte IP ausgesetzt ist.

5 Schritte zum Testen von WEBRTC -Leck (mit und ohne VPN)

Verschiedene Dinge könnten schief gehen, wenn ein Drittanbieter wie ein Hacker Ihre Hand an Ihre tatsächliche IP-Adresse erhält. Daher ist es ratsam, dass Sie einen Leckprüfung verwenden, um sicherzustellen, dass Ihr VPN Ihre IP vor neugierigen Augen verborgen hält.

Befolgen Sie diese einfachen Schritte, um Ihr VPN auf ein potenzielles WEBRTC -Leck zu überprüfen:

- Trennen Sie Ihren VPN -Client und verlassen Sie Ihren VPN -Client

- Gehen Sie zu meiner IP und überprüfen Sie Ihre IP -Adresse

- Beachten Sie die angezeigte IP -Adresse und beenden Sie die Webseite

- Starten Sie den VPN -Client und stellen Sie eine Verbindung zu jedem Ort her

- Verwenden Sie nun unser WebRTC -Leck -Testwerkzeug, um den Status zu überprüfen

Wenn das Tool Ihre öffentliche IP -Adresse anzeigt, bedeutet dies, dass Ihr VPN Ihre IP verlässt. Wenn das Tool keine IP anzeigt, bedeutet dies, dass Ihre IP versteckt ist.

Was ist webrtc und wie funktioniert es??

WEBRTC ist eine Echtzeit-Kommunikationstechnologie, mit der Benutzer über ihre Webbrowser wie Audio-/Videoanrufe usw. kommunizieren können. Es verwendet ein nicht proprietäres Protokoll, für das kein zusätzliches Plug-In oder ein zusätzliches Add-On erforderlich ist, um die Verbindung herzustellen.

Darüber hinaus gibt es viele Komponenten, die hinter der Technologie wie Stun/Turn -Server, UDP/TCP, JSEP, Signal usw. arbeiten. Die Technologie verwendet diese Komponenten, um eine Verbindung zwischen zwei Browsern herzustellen, und ermöglicht somit eine nahtlose Kommunikation. Sie können unseren vollständigen Leitfaden zu dem WEBRTC überprüfen.

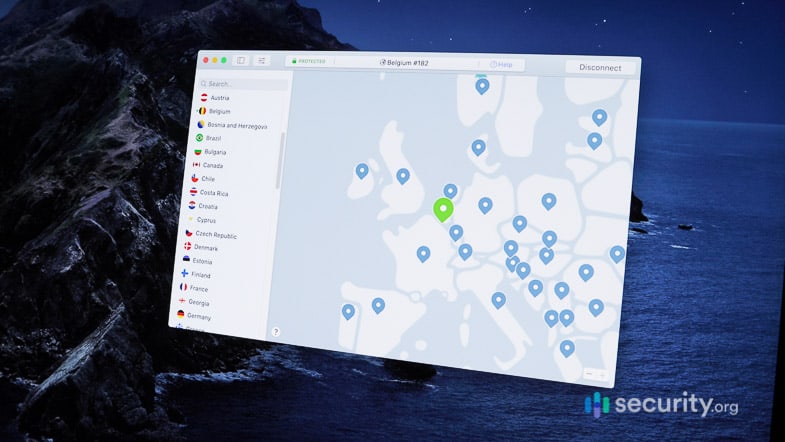

Wie schützt Purevpn Sie vor WEBRTC -Lecks??

Webrtc -Leck ist ein ernstes Problem und könnte am Ende die echte IP eines Benutzers riskieren. Daher ist es unerlässlich, ein VPN zu verwenden, das diese Bedrohung in Schach halten und es Ihnen ermöglichen kann, im Internet zu durchsuchen oder auf sichere und vertrauliche Weise online zu kommunizieren.

PureVPN versteht die Ernsthaftigkeit des Problems und stellt somit sicher. Sei es die Browsererweiterung, die mobile App oder der Desktop -Client, Ihre echte IP bleibt immer sicher und anonym mit PureVPN.

Unser WebRTC -Leckschutz ist eine leistungsstarke Merkmal.

Ist webrtc sicher?

In der Tat ist die Technologie völlig sicher und sicher. Tatsächlich wird die End-to-End-Verschlüsselung für zusätzliche Sicherheit verwendet.

- Windows VPN

- MAC VPN

- Android VPN

- iOS VPN

- Chromverlängerung

- Mutige Erweiterung

- Firefox -Erweiterung

- Kantenverlängerung

- Android TV VPN

- Firestick TV VPN

- Huawei VPN

- Chromebook VPN

- DDWRT Applet

- Router VPN

- Linux VPN

- Dediziertes IP VPN

- Gaming VPN

- Port-Weiterleitung

- Business VPN

- Pürekeee

- Was ist meine IP

- DNS -Lecketest

- IPv6 -Lecketest

- WEBRTC -Lecketest

- VPN -Partnerprogramm

- Entwickler (API)

- Weißes Etikett VPN

- Schülerrabatt

- VPN Reseller -Programm

verbinde dich mit uns

© 2007 – 2023 PureVPN Alle Rechte vorbehalten PureVPN, Marke von GZ Systems Limited Intershore Chambers P.O Box 4342, Straßenstadt, Tortola, Britische Jungferninseln

Unternehmensregistrierungsnummer: 2039934

- Datenschutzrichtlinie

- Rückgaberecht

- Partnerpolitik

- Nutzungsbedingungen

- Seitenverzeichnis

Wir verwenden Cookies der 1. und Drittanbieter auf unserer Website, um Ihnen die relevanteste Erfahrung zu bieten, indem Sie sich an Ihre Vorlieben erinnern und Besuche wiederholen. Wenn Sie auf “Accome Accome” klicken, stimmen Sie der Verwendung aller Cookies zu. Sie können jedoch “Cookie -Einstellungen” besuchen, um eine kontrollierte Zustimmung zu ermöglichen.

Zustimmung verwalten

Datenschutzübersicht

Diese Website verwendet Cookies, um Ihre Erfahrung zu verbessern, während Sie durch die Website navigieren. Von diesen werden die Kekse, die nach Bedarf kategorisiert werden. Wir verwenden auch Cookies von Drittanbietern, mit denen wir analysieren und verstehen können, wie Sie diese Website nutzen. Diese Kekse werden nur mit Ihrer Zustimmung in Ihrem Browser aufbewahrt. Sie haben auch die Möglichkeit, diese Cookies abzunehmen. Die Auswahl einiger dieser Kekse kann sich jedoch auf Ihr Browsing -Erlebnis auswirken.

Immer aktiviert

Die erforderlichen Cookies sind für die Website unbedingt wichtig, dass die Website ordnungsgemäß funktioniert. Diese Cookies gewährleisten grundlegende Funktionen und Sicherheitsfunktionen der Website anonym.

| Plätzchen | Dauer | Beschreibung |

|---|---|---|

| __stripe_mid | 1 Jahr | Dieser Cookie wird von Stripe Payment Gateway festgelegt. Dieser Cookie wird verwendet, um die Zahlung auf der Website zu aktivieren, ohne PATMENTIONS -Informationen auf einem Server zu speichern. |

| __stripe_sid | 30 Minuten | Dieser Cookie wird von Stripe Payment Gateway festgelegt. Dieser Cookie wird verwendet, um die Zahlung auf der Website zu aktivieren, ohne PATMENTIONS -Informationen auf einem Server zu speichern. |

| Partner-ID | 3 Monate | Affiliate -ID -Cookie |

| Cookielawinfo-Chekbox-Analytics | 11 Monate | Dieser Cookie wird vom GDPR -Cookie -Einverständniserklärungs -Plugin festgelegt. Der Cookie wird verwendet, um die Einwilligung der Benutzer für die Cookies in der Kategorie “Analytics” zu speichern. |

| Cookielawinfo-Chekbox-Funktional | 11 Monate | Das Cookie wird von der GDPR -Cookie -Zustimmung festgelegt, um die Einwilligung der Benutzer für die Cookies in der Kategorie “Funktional” aufzuzeichnen, aufzuzeichnen. |

| Cookielawinfo-Chekbox-andere | 11 Monate | Dieser Cookie wird vom GDPR -Cookie -Einverständniserklärungs -Plugin festgelegt. Der Cookie wird verwendet, um die Einwilligung der Benutzer für die Cookies in der Kategorie “andere zu speichern”. |

| Cookielawinfo-Checkbox-Nahrung | 11 Monate | Dieser Cookie wird vom GDPR -Cookie -Einverständniserklärungs -Plugin festgelegt. Die Cookies werden verwendet, um die Einwilligung der Benutzer für die Cookies in der Kategorie “notwendig” zu speichern. |

| Cookielawinfo-Checkbox-Performance | 11 Monate | Dieser Cookie wird vom GDPR -Cookie -Einverständniserklärungs -Plugin festgelegt. Der Cookie wird verwendet, um die Einwilligung der Benutzer für die Cookies in der Kategorie “Leistung” zu speichern. |

| Daten 1 | 3 Monate | |

| Daten 2 | 3 Monate | Daten 2 |

| JSESSIONID | Sitzung | Verwendet von Websites, die in JSP geschrieben wurden. Session Cookies von Allzweckplattform, mit denen die Benutzerstaat über Seitenanfragen hinweg aufrechterhalten werden. |

| PhpSessid | Sitzung | Dieser Cookie stammt aus PHP -Anwendungen. Das Cookie wird verwendet, um eine eindeutige Sitzungs -ID einer Benutzer zu speichern und zu identifizieren, um die Benutzersitzung auf der Website zu verwalten. Der Cookie ist ein Session Cookies und wird gelöscht, wenn alle Browserfenster geschlossen sind. |

| woocommerce_cart_hash | Sitzung | Dieser Cookie wird von WooCommerce festgelegt. Das Cookie hilft Woocommerce festzustellen. |

| Xsrf-token | Sitzung | Der Cookie wird auf der Wix -Website auf der Wix -Website auf der Wix -Website eingestellt. Der Cookie wird für Sicherheitszwecke verwendet. |

funktional

Funktionelle Cookies helfen dabei, bestimmte Funktionen wie das Teilen des Inhalts der Website auf Social-Media-Plattformen, das Sammeln von Feedbacks und andere Funktionen von Drittanbietern durchzuführen.

| Plätzchen | Dauer | Beschreibung |

|---|---|---|

| __lc_cid | 2 Jahre | Dies ist ein wesentlicher Cookie für die Live -Chatbox der Website, die ordnungsgemäß funktioniert. |

| __lc_cst | 2 Jahre | Dieser Cookie wird für die Live -Chatbox der Website verwendet, um ordnungsgemäß zu funktionieren. |

| __lc2_cid | 2 Jahre | Mit diesem Cookie können die Website der Website Live-Chat-Box-Funktion aktiviert werden. Es wird verwendet, um den Kunden wieder mit dem letzten Agenten zu verbinden, mit dem der Kunde unterhalten hatte. |

| __lc2_cst | 2 Jahre | Dieser Cookie ist erforderlich, um die Live-Chat-Box-Funktion der Website zu aktivieren. Es wird verwendet, um verschiedene Benutzer zu unterschiedlichen Zeiten zu unterscheiden, um den letzten Agenten wieder zu verbinden, mit dem der Kunde geplaudert hatte. |

| __OAUTH_REDIRECT_DETECTOR | Dieser Cookie erkennt die Besucher, die zu unterschiedlichen Zeiten Live-Chat verwenden, um die Chat-Box-Funktionalität zu optimieren. | |

| Partner-ID | 3 Monate | Affiliate -ID -Cookie |

| Daten 1 | 3 Monate | |

| Daten 2 | 3 Monate | Daten 2 |

| Pll_Language | 1 Jahr | Dieser Cookie wird vom Polylang -Plugin für WordPress -betriebene Websites eingestellt. Der Cookie speichert den Sprachcode der letzten durchbrowse Seite. |

Leistung

Performance Cookies werden verwendet, um die wichtigsten Leistungsindizes der Website zu verstehen und zu analysieren, die dazu beitragen, die Besucher bessere Benutzererfahrungen zu bieten.

Analytische Cookies werden verwendet, um zu verstehen, wie Besucher mit der Website interagieren. Diese Cookies helfen dabei.

Rakuten Advertising ist ein Drittunternehmen, das Cookies auf der Website verwendet. Sie können ihre Datenschutzrichtlinien unter dieser Adresse anzeigen: https: // rakutenadvertising.com/legal-Notices/Dienste-Spezialpolitik/

| Plätzchen | Dauer | Beschreibung |

|---|---|---|

| _ga | 2 Jahre | Dieser Cookie wird von Google Analytics installiert. Der Cookie wird verwendet, um Besucher, Sitzungen, Kampagnendaten zu berechnen und die Nutzung der Website für den Analytics -Bericht der Website zu verfolgen. Die Cookies speichern Informationen anonym und weisen eine zufällig generierte Nummer zu, um eindeutige Besucher zu identifizieren. |

| _ga_j2rwqbt0p2 | 2 Jahre | Dieser Cookie wird von Google Analytics installiert. |

| _gat_gtag_ua_12584548_1 | 1 Minute | Dieses Cookie wird von Google festgelegt und wird verwendet, um Benutzer zu unterscheiden. |

| _gat_ua-12584548-1 | 1 Minute | Dies ist ein von Google Analytics festgelegter Cookie -Cookie. Es scheint eine Variation des _gat -Cookies zu sein, mit dem die von Google aufgezeichnete Datenmenge auf Websites mit hohem Verkehrsvolumen begrenzt werden. |

| _gcl_au | 3 Monate | Dieses Cookie wird von Google Analytics verwendet, um die Benutzerinteraktion mit der Website zu verstehen. |

| _gid | 1 Tag | Dieser Cookie wird von Google Analytics installiert. Der Cookie wird verwendet, um Informationen darüber zu speichern, wie Besucher eine Website verwenden. Die gesammelten Daten einschließlich der Anzahl der Besucher, die Quelle, aus der sie stammen, und die Seiten waren in anonymer Form vorhanden. |

| _hjabSoluteSessioninprogress | 30 Minuten | Keine Beschreibung verfügbar. |

| _hjfirstseen | 30 Minuten | Dies wird von Hotjar festgelegt, um die erste Sitzung eines neuen Benutzers zu identifizieren. Es speichert einen wahren/falschen Wert und gibt an, ob dies das erste Mal war, dass Hotjar diesen Benutzer sah. Es wird durch Aufzeichnen von Filtern verwendet, um neue Benutzersitzungen zu identifizieren. |

| _hjid | 1 Jahr | Dieser Cookie wird von Hotjar festgelegt. Dieser Cookie wird festgelegt, wenn der Kunde zum ersten Mal auf einer Seite mit dem Hotjar -Skript landet. Es wird verwendet, um die zufällige Benutzer -ID zu bestehen, die für diese Website im Browser einzigartig ist. Dadurch wird sichergestellt. |

| _hjincludedInpageViewSample | 2 Minuten | Keine Beschreibung verfügbar. |

| _hjincludedInSsionSample | 2 Minuten | Keine Beschreibung verfügbar. |

| _hjtldTest | Sitzung | Keine Beschreibung verfügbar. |

| Papvisorid | 1 Jahr | Dieser Cookie wird vom Post -Affiliate -Pro festgelegt.Dieser Cookie wird verwendet, um die Besucher -ID zu speichern, die bei der Verfolgung des Partners hilft. |

Werbung

Anzeigen Cookies werden verwendet, um den Besuchern relevante Anzeigen und Marketingkampagnen zur Verfügung zu stellen. Diese Cookies verfolgen Besucher über Websites hinweg und sammeln Informationen, um maßgeschneiderte Anzeigen bereitzustellen.

| Plätzchen | Dauer | Beschreibung |

|---|---|---|

| _fbp | 3 Monate | Dieser Cookie wird von Facebook festgelegt, um Werbung zu liefern, wenn sie auf Facebook oder auf einer digitalen Plattform von Facebook Werbung betrieben werden, nachdem Sie diese Website besucht haben. |

| fr | 3 Monate | Das Cookie wird von Facebook festgelegt, um den Benutzern relevante Anzeigen zu zeigen und die Anzeigen zu messen und zu verbessern. Das Cookie verfolgt auch das Verhalten des Benutzers im gesamten Web auf Websites mit Facebook Pixel oder Facebook Social Plugin. |

| Ide | 1 Jahr 24 Tage | Wird von Google DoubleClick verwendet und speichert Informationen darüber, wie der Benutzer die Website und jede andere Anzeige verwendet, bevor Sie die Website besuchen. Dies wird verwendet, um Benutzern Anzeigen zu präsentieren, die für sie entsprechend dem Benutzerprofil relevant sind. |

| Nid | 6 Monate | Dieses Cookie wird an ein Profil gewöhnt, das auf dem Interesse des Benutzers basiert und personalisierte Anzeigen für die Benutzer angezeigt. |

| test_cookie | 15 Minuten | Dieser Cookie wird von DoubleClick festgelegt.Netz. Der Zweck des Cookies besteht darin, festzustellen, ob der Browser des Benutzers Cookies unterstützt. |

| Visitor_Info1_Live | 5 Monate 27 Tage | Dieser Cookie wird von YouTube festgelegt. Wird verwendet, um die Informationen der eingebetteten YouTube -Videos auf einer Website zu verfolgen. |

| YSC | Sitzung | Dieses Cookies wird von YouTube festgelegt und wird verwendet, um die Ansichten von eingebetteten Videos zu verfolgen. |

Andere nicht kategorisierte Kekse sind diejenigen, die analysiert werden und noch nicht in eine Kategorie eingeteilt wurden.

| Plätzchen | Dauer | Beschreibung |

|---|---|---|

| _app_session | 1 Monat | Keine Beschreibung verfügbar. |

| _dc_gtm_ua-12584548-1 | 1 Minute | Keine Beschreibung |

| _gfpc | Sitzung | Keine Beschreibung verfügbar. |

| 71CFB2288D832330CF35A9F9060F8D69 | Sitzung | Keine Beschreibung |

| cli_bypass | 3 Monate | Keine Beschreibung |

| ZUSTIMMUNG | 16 Jahre 6 Monate 13 Tage 18 Stunden | Keine Beschreibung |

| GTM-Session-Start | 2 Stunden | Keine Beschreibung verfügbar. |

| Isocode | 1 Monat | Keine Beschreibung verfügbar. |

| L-K26WU | 1 Tag | Keine Beschreibung |

| L-KVHA4 | 1 Tag | Keine Beschreibung |

| M | 2 Jahre | Keine Beschreibung verfügbar. |

| Newvisitorid | 3 Monate | Keine Beschreibung |

| Besitzer_Token | 1 Tag | Keine Beschreibung verfügbar. |

| PP-K26WU | 1 Stunde | Keine Beschreibung |

| Pp-kvha4 | 1 Stunde | Keine Beschreibung |

| RL-K26WU | 1 Tag | Keine Beschreibung |

| Rl-kvha4 | 1 Tag | Keine Beschreibung |

| Wisepops | 2 Jahre | Keine Beschreibung verfügbar. |

| Wisepops_Session | Sitzung | Keine Beschreibung verfügbar. |

| WISEPOPS_VISITS | 2 Jahre | Keine Beschreibung verfügbar. |

| woocommerce_items_in_cart | Sitzung | Keine Beschreibung verfügbar. |

| wp_woocommerce_session_1b44ba63fbc929b5c862fc58a81dbb22 | 2 Tage | Keine Beschreibung |

| yt-remote-verbundene Geräte | niemals | Keine Beschreibung verfügbar. |

| yt-remote-device-id | niemals | Keine Beschreibung verfügbar. |

WEBRTC -Lecks: Eine vollständige Anleitung

Diese Funktion ist weBRTC, und heute werden wir über alles sprechen, was es zu wissen gibt. Was ist webrtc? Warum passieren Webrtc -Lecks?? Und vor allem, wie können wir uns vor dieser Sicherheitsanfälligkeit schützen??

Webrtc leckt

Um einfach auszudrücken, können WEBRTC -Lecks die öffentliche IP -Adresse Ihres Geräts angeben. Dies ist die eindeutige Kennung, die Ihr Internetdienstanbieter Ihrem Gerät zugewiesen hat.

Das kann problematisch sein, insbesondere wenn Sie ein VPN verwenden. Der springende Punkt bei der Verwendung von VPNs besteht darin, Ihre öffentlichen IP -Adressen zu verbergen. Wenn Ihre Browser WEBRTC -Lecks haben, können sie Ihre IP -Adressen trotzdem beeinträchtigen.

Das Ergebnis? Nun, es gibt viele Dinge, die andere mit Ihrer IP -Adresse anfangen können. Zum Beispiel:

- Ihr Internetdienstanbieter kann Ihre Online -Aktivität verfolgen.

- Regierungen können Sie ausspionieren.

- Cyberkriminelle können auf personenbezogene Daten zugreifen oder stehlen.

- Werbetreibende können Ihnen personalisierte Spam schicken.

Kurz gesagt, weBRTC -Lecks stellen große Sicherheitsrisiken dar. Nicht nur das, sondern auch, wenn Sie VPNs verwenden, um Ihre Netflix -Region zu ändern und auf geortende Inhalte zuzugreifen, können WEBRTC -Lecks Ihre Bingeing -Sitzungen unterbrechen. Niemand will das.

Kenne den Unterschied: Zwei oder mehr Geräte können die gleiche private (lokale) IP -Adresse haben, aber öffentliche (reale) IP -Adressen sind eindeutig. Aus diesem Grund ist es der Schlüssel, Ihre öffentliche IP -Adresse zu verbergen, um Online -Privatsphäre zu erreichen.

Was ist webrtc?

Um zu verstehen, wie riskant webrtc -Lecks sind, müssen wir einen Schritt zurücktreten und zuerst über Webrtc sprechen. WEBRTC steht für Web-Echtzeitkommunikation. Es handelt sich um ein kostenloses und Open-Source. 1

Wenn Sie eine Website oder ein App -Entwickler sind, erleichtert WEBRTC es einfacher, Kommunikationslösungen zu erstellen. Aber selbst wenn Sie dies nicht sind, kommt uns Webrtc uns den Endbenutzern zu, die uns, die Endbenutzer.

Eine der Funktionen von WEBRTC ist, dass es eine direkte Kommunikation zwischen Browsern oder Apps ohne Zwischenserver ermöglicht. Dies führt zu schnelleren und weniger verzögerten Übertragungen von Video-, Audio- und großen Dateien. Einige der Apps, die WEBRTC verwenden, sind:

- Google Meet und Google Hangouts

- Facebook Messenger

- Zwietracht

- Amazon -Chime

Das Problem mit Webrtc

Wie Sie sehen können, ist Webrtc nicht unbedingt eine schlechte Sache. Wenn Sie jedoch Ihre IP -Adresse ausblenden möchten, kann es ein geringes Problem geben. Sie sehen.

Hier kommen Webrtc -Lecks ins Spiel. Akteure von Drittanbietern können WEBRTC-Kommunikationskanäle ausnutzen, um die realen IP-Adressen der beteiligten Parteien zu erhalten, was eine Datenschutzbedrohung darstellt. Webrtc -Lecks können sogar die verschlüsselten Tunnel einiger VPNs umgehen.

Um die Sache noch schlimmer zu machen, ist der Austausch von IP -Adressen zwischen zwei Geräten Teil der grundlegenden Funktionalität von WEBRTC. Es ist nicht etwas, das Sie deaktivieren oder überspringen können. Wie können wir uns also vor Webrtc -Lecks schützen?? Es gibt zwei Optionen:

- Finden und blockieren Sie WebBRTC -Lecks

- DeBrTC vollständig in Ihrem Browser deaktivieren

So überprüfen Sie nach WEBRTC -Lecks

Es ist ziemlich einfach, Ihre Browser auf WEBRTC -Lecks zu überprüfen.

- Finden Sie zuerst die öffentliche IP -Adresse Ihres Geräts heraus und schreiben Sie es auf. Wenn Sie Anweisungen zum Auffinden Ihrer IP-Adresse benötigen, lesen Sie diese Anleitungen:

- So finden Sie die IP -Adresse Ihres Computers

- So finden Sie die IP -Adresse Ihres Mac

- So finden Sie die IP -Adresse Ihres iPhone

- So finden Sie die IP -Adresse Ihres Routers

- So finden Sie die IP -Adresse Ihres Roku

- So finden Sie die IP -Adresse Ihres Druckers

- Verwenden Sie als Nächst. 2

- Wenn die IP -Adresse im Lecktest -Tool mit der IP -Adresse Ihres Geräts übereinstimmt, wird Ihr Browser möglicherweise Ihre IP -Adresse über WEBRTC verlassen.

Denken Sie daran, dass WebRTC eine Browserfunktion ist. Wenn Sie also verschiedene Browser verwenden, sollten Sie sie alle testen.

Notiz: Firefox, Google Chrome, Opera und Microsoft Edge sind am anfälligsten für WEBRTC.

So blockieren Sie WEBRTC -Lecks

Wenn Ihr Browser Ihre IP -Adresse über WEBRTC verlässt, müssen Sie das Leck sofort blockieren. Sie können dies mit VPNs tun. Ja, wir wissen, wir haben früher gesagt, dass Webrtc -Lecks einige VPNs umgehen können, aber nur, weil nicht alle VPNs auf diese Art von Leck achten können. Deshalb führen wir beim Testen von VPNs immer WEBRTC -Lecketests auf ihnen durch. Zum Beispiel haben alle besten VPNs in unserem Buch den WebRTC -Lecktest bestanden. Das bedeutet. Auf diese Weise können Außenseiter und Dritte keine WEBRTC -Kommunikationskanäle ausnutzen, um IP -Adressen zu erhalten. Um zu überprüfen, ob Ihr VPN in der Lage ist, WebRTC -Lecks zu blockieren, sollten Sie Folgendes tun.

So blockieren Sie WEBRTC -Lecks mit einem VPN

- Deaktivieren Sie Ihr VPN.

- Finden und beachten Sie die öffentliche IP -Adresse Ihres Geräts.

- Schalten Sie Ihr VPN wieder ein.

- Öffnen Sie Ihren Browser für das WebRTC -Lecketest -Tool von ExpressVPN.

- Wenn die reale IP -Adresse Ihres Geräts aus Schritt zwei angezeigt wird, gibt es ein Leck. Wenn es eine andere IP -Adresse anzeigt, funktioniert Ihr VPN.

Wenn Sie herausfinden, dass Ihr VPN nichts unternimmt, um WEBRTC -Lecks zu verhindern, können Sie sich an Ihren VPN -Anbieter wenden und Ihren VPN -Dienst stornieren, zu einem neuen VPN wechseln oder zu der sichersten Lösung für WEBRTC.

Pro -Tipp: WEBRTC -Lecks sind eines der Dinge, die wir beim Testen von VPNs überprüfen. Erfahren Sie mehr darüber, wie wir VPNs in unserem VPN -Leitfaden auswählen.

So deaktivieren Sie WEBRTC

Beachten Sie, dass Sie die Funktionen, die damit verbunden sind. Deshalb empfehlen wir, zuerst VPNs auszuprobieren. Mit VPNs können Sie WEBRTC -Dienste verwenden, jedoch sicherere Weise. Wenn Sie sicher sind, dass Sie WebRTC deaktivieren möchten, finden Sie hier, wie es geht.

Chrom

Lustige Tatsache: Google ist einer der wichtigsten Unterstützer des WebRTC. Das ist bedauerlich; Es gibt jedoch Browserverlängerungen, mit denen Sie WebRTC vorübergehend verwalten oder deaktivieren können.

- WEBRTC -Netzwerkbegrenzer: Dieses von Google hergestellte Add-On schaltet die WEBRTC nicht aus, aber es konfiguriert die Verkehrsrouting-Optionen von WEBRTC neu. Eines der Dinge, die es tut, ist, dass der WebRTC -Verkehr erforderlich ist, um Proxy -Server zu durchlaufen, sodass es für jeden schwieriger wird, IP -Adressen zu stehlen. 3 Dies ähnelt dem, was die besten VPNs für Chrome tun, aber anstatt verschlüsseltes Tunnel zu.

- WEBRTC -Kontrolle: Mit dieser einfachen Browser -Erweiterung können Sie Webrtc ein- und ausschalten. Wenn die WEBRTC -Steuerung eingeschaltet ist, wird Ihr Chrombrowser nicht mehr mit Webrtc verwendet.

- Webrtc -Leck verhindern: Ähnlich wie beim WEBRTC -Netzwerkbegrenzer verhindert diese Erweiterung WEBRTC -Lecks, indem sie versteckte WebRTC -Datenschutzeinstellungen und Routing -Optionen gesteuert werden.

- Webtc schützen – IP -Leck schützen: Standardmäßig deaktiviert diese Browser -Erweiterung WEBRTC. Sie können es jedoch konfigurieren, damit Sie weiterhin WebRTC verwenden können. Wenn Sie dies tun, steuert dies Ihre WEBRTC -Routing -Optionen, ähnlich wie der WebRTC -Netzwerkbegrenzer.

Safari

Safari ist strenger als die meisten Browser im Hinblick auf die Privatsphäre der Benutzer der Benutzer. Einige sagen vielleicht sogar, dass Sie WEBRTC überhaupt nicht ausschalten müssen, und dass alles, was Sie brauchen, ein gutes VPN für Safari ist. Wenn Sie jedoch einen absoluten Seelenfrieden wünschen, können Sie WebRTC in einigen einfachen Schritten ausschalten:

- Offene Safari.

- Klicken Sie in der Menüleiste auf Safari.

- Klicken Sie auf Einstellungen.

- Gehen Sie im Fenster Einstellungen, das auftaucht.

- Scrollen Sie nach unten und ankrollen Sie das Kontrollkästchen, das besagt.

- Schließen Sie das Einstellungsfenster.

- Klicken Sie in der Menüleiste auf die Schaltfläche entwickeln.

- Wählen Sie experimentelle Merkmale aus.

- Klicken Sie klicken.

Beachten Sie, dass das Deaktivieren von WEBRTC auf Safari nur die aktuelle Sitzung betrifft. Sobald Sie den Browser geschlossen und wieder eröffnen, wird Webrtc wieder einschalten.

Feuerfuchs

Wie Google ist Mozilla Firefox ein schwerer Unterstützer von WebRTC. Wenn VPNs für Firefox keine WEBRTC -Lecks verhindern können, können Sie die WEBRTC vollständig ausschalten, indem Sie diese Schritte befolgen:

- Öffnen Sie Firefox.

- Geben Sie über: Konfiguration in die Adressleiste ein.

- Klicken Sie auf Ich akzeptiere das Risiko!

- Typenmedien.Peerconnection.in der Suchleiste aktiviert.

- Doppelklicken Sie auf das Ergebnis, um den Wert von treu auf false zu ändern.

Rand

Zuletzt können Sie WebRTC auf Microsoft Edge deaktivieren:

- Offene Kante.

- Geben Sie Edge: // Flags in die Adressleiste ein.

- Drücke Enter.

- Suchen Sie nach anonymisierten lokalen IPs, die von Webrtc ausgesetzt sind.

- Klicken Sie daneben auf das Dropdown-Menü und wählen Sie Aktivieren.

- Edge fordert Sie auf, den Browser neu zu starten, damit die neuen Einstellungen wirksam werden können.

- Schließen und dann die Kante wieder eröffnen.

Was ist mit Geräte -IDs??

Obwohl das Hauptproblem bei WEBRTC -Lecks die Leckage von IP -Adressen ist, können Dritte auch WEBRTC verwenden, um einige Informationen über die Mediengeräte auf Ihrem Computer zu erhalten. Dies sind Ihre Mikrofone, Kameras, Audioausgabe, CD -Player und andere. Wenn Sie beispielsweise auf die Browser -Lecks -Website 4 gehen, 4, eine weitere Website, auf der WEBRTC -Lecks erfasst werden können, können Sie sehen, welche Arten von Mediengeräten auf Ihrem Computer sind.

Glücklicherweise erlauben Browser Dritten nicht, Geräte-IDs zu erhalten, die eindeutige 16-stellige Codes sind, die für Mediengeräte spezifisch sind. Dritte können jedoch weiterhin sehen, welche Arten von Mediengeräten Sie haben, sowie welche Hashes, die Ihr Browser anstelle von Geräte -IDs generiert.

Und da sich diese von Browser generierten Hashes nur dann ändern, wenn Sie Ihre Browserdaten löschen, kann es nur eine Frage der Zeit sein, bis jemand einen Weg herausfindet, diese Informationen gegen Sie zu verwenden. Die gute Nachricht ist, dass die Blockierung von WEBRTC -Lecks entweder durch Verwendung von VPNs oder die Deaktivierung von WEBRTC verhindert wird, dass diese Informationen austreten.

Rekapitulieren

Trotz all der guten Dinge, die Webrtc – schnelleres Livestreaming, weniger verzögerte Videokommunikation, glattere Dateitransfers – bringt. Wie wir immer sagen, ist die Privatsphäre alles und wir können nie online zu sicher sein. Während wir darauf warten, dass Webrtc -Entwickler Lösungen für WebRTC -Lecks entwickeln, sind unsere besten Wetten für den Moment, zuverlässige VPNs zu verwenden oder WebRTC vollständig zu deaktivieren.

FAQs

Um alles zusammenzufassen, beantworten wir einige FAQs über Webrtc- und Webrtc -Lecks.

Sie können WEBRTC -Lecks reparieren, indem Sie entweder ein VPN verwenden, das WebRTC. Ersteres ist die beste Lösung, wenn Sie alle Funktionen genießen möchten, die mit WebRTC einhergehen, aber mit besserer Sicherheit. VPNs, die die WEBRTC -Lecks blockieren. Dies hindert jemanden daran.

Wenn Sie verhindern können, dass Webrtc in Chrom auskommt, können Sie ein VPN verwenden, wenn Sie Chrome verwenden. VPNS -Routen -WEBRTC -Kommunikation durch verschlüsselte Tunnel, wodurch WEBRTC -Lecks verhindert werden. Sie können auch Chromverlängerungen wie den WEBRTC -Netzwerkbegrenzer verwenden, der die Routing -Optionen von WEBRTC neu konfiguriert.

Das hängt davon ab. Sie sollten WEBRTC in Ihrem Browser nicht ausschalten, wenn Sie Websites oder Dienste verwenden, die auf WEBRTC beruhen, wie Google Hangouts, Google Meets oder Facebook Messenger. Wenn die von Ihnen verwendeten Dienste jedoch nicht WEBRTC verwenden, verhindert das Ausschalten der Funktion WEBRTC -Lecks vollständig.

- Finden und beachten Sie die öffentliche IP -Adresse Ihres Geräts.

- Gehen Sie auf die WebRTC -Leak -Testwebsite von ExpressVPN oder ein Online -Tool, das WEBRTC -Lecks erkennt.

- Wenn Ihre öffentliche IP -Adresse der IP -Adresse auf der Website übereinstimmt.